Kinder machen in ihrem Alltag vielfältige Erfahrungen mit Zeichensystemen zur Übermittlung von Nachrichten: die gezeichneten Botschaften, bevor sie schreiben konnten, andere Schriften aus ihren Herkunftsländern oder den Ferien, Piktogramme und Emojis. Diese Erfahrungen bieten eine gute Grundlage für Medien- und Sprachreflexion, die Einführung in das Prinzip der Datenverschlüsselung und spielerische Formen konkreter Mediennutzung.

Durch das Aufzeigen verschiedener Formen, wie Botschaften dargestellt werden, lassen sich zwei nahe beieinanderliegende Konzepte ansprechen: Verschlüsselungen und Codierung. Sie werden oft verwechselt, erfüllen aber unterschiedliche Zwecke: Verschlüsselung dient der Sicherheit und dem Schutz von Daten und Informationen, während Codierung Daten kompatibel und leichter handhabbar macht. In der Erlebniswelt von Kindern sind Geheimschriften ein Beispiel für Verschlüsselung und Strichcodes auf Lebensmitteln ein Beispiel für Codierungen.

Perspektiven im Überblick

Verständnis grundlegender Prinzipien der Umwandlung von Informationen in sichere, nicht lesbare Formate, damit Datenschutz und Sicherheit in der digitalen Kommunikation gewährleistet ist.

Gesellschaftlich-

kulturelle Perspektive

Reflexion über Entwicklung, Bedeutung und Grenzen von Zeichensystemen (Alphabete, Piktogramme und Emojis), mit denen im Alltag Botschaften übermittelt werden.

Anwendungs-

bezogene Perspektive

Anwendung konkreter Methoden zum Verschlüsseln von Botschaften: von der eigenen Geheimschrift für das Tablet oder den Laptop zu analogen und digitalen Methoden der Kryptografie.

WarmUp

Verschlüsseln:

Geheime Botschaften übermitteln – z.B. als Strategie zum Spicken in Prüfungen: Hier eine Anregung, wie das aussehen könnte!

Codieren:

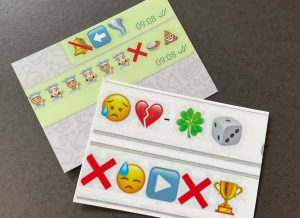

Schau dir die unten stehende Postkarten an. Welche Redewendungen wurden hier in Emoji-Botschaften übersetzt? Überlege dir eine weitere Redewendung oder ein Sprichwort und schicke dieses als Emoji-Rätselcode an eine Kollegin oder einen Kollegen – vielleicht startet ihr ein Rätsel-Pingpong?

Technologische

Perspektive

Einen niederschwelligen Einstieg in die technologische Perspektive auf die Verschlüsselung bietet das aus der Antike bekannte Verfahren des Cäsar-Chiffres. Hierbei werden die Buchstaben eines Alphabetes um eine bestimmte Anzahl nach rechts verschoben, wobei über den letzten Buchstaben hinaus wieder beim ersten begonnen wird. Der so entstandene Geheimtext lässt sich jedoch schnell wieder entziffern, sobald die Anzahl der verschobenen Zeichen bekannt ist.

Mit der Entwicklung der Mathematik und der Informatik entstanden komplexere Verschlüsselungsmethoden, beispielsweise die Enigma-Maschine im Zweiten Weltkrieg, die durch elektro-mechanische Räder Botschaften kodierte.

Weitere bedeutende Fortschritte in der Kryptographie wurden mit der Einführung asymmetrischer Verschlüsselungsalgorithmen erzielt. Die Unterscheidung zwischen symmetrischer und asymmetrischer Verschlüsselung ist ein wesentlicher Aspekt moderner Kryptographie. Symmetrische Verschlüsselung verwendet denselben Schlüssel für das Verschlüsseln und Entschlüsseln von Informationen. Dies bedeutet, dass sowohl der Sender als auch der Empfänger über den gleichen geheimen Schlüssel verfügen müssen. Dieser Ansatz ist sehr effizient und wird oft für die Verschlüsselung grosser Datenmengen verwendet. Ein bekanntes Beispiel ist der Advanced Encryption Standard (AES), der einen festgelegten symmetrischen Schlüssel verwendet, um Daten sicher zu verschlüsseln.

Im Gegensatz dazu verwendet asymmetrische Verschlüsselung ein Schlüsselpaar, bestehend aus einem öffentlichen und einem privaten Schlüssel. Der öffentliche Schlüssel kann frei geteilt werden, um Nachrichten zu verschlüsseln, während der private Schlüssel geheim gehalten und zum Entschlüsseln der Nachrichten verwendet wird (z.B. das RSA-Verfahren). Diese Methode löst das Problem des gefährdeten Schlüsselaustauschs, das bei der symmetrischen Verschlüsselung besteht.

Wer sich in das Thema vertiefen will, findet im Video von Niklas Steefatt detaillierte Ausführungen u.a. zu RSA-Verschlüsselungen. Deutlich kürzer, aber ebenfalls fachwissenschaftlich fundiert, wird das Thema im Studyflix-Video erklärt. Und besser als Clarissa und Ralph in ihrer Ausgabe von Wissen mach ah! (ab 10:13) lässt sich asymmetrische Verschlüsselung nicht mehr erklären!

In der heutigen vernetzten Welt spielen sichere Verschlüsselungstechnologien eine entscheidende Rolle für die Datensicherheit in Bereichen wie Online-Banking, Kommunikation und staatlicher Sicherheit. Die Entwicklung sicherer Verschlüsselungsmethoden ist eine fortwährende Herausforderung und ein Wettlauf zwischen der Nutzung computerbasierter Rechenleistung zum Knacken von Verschlüsselung und neuen Sicherheitsalgorithmen. Die Entstehung von Quantencomputern, die dank neuen Verfahren der Datenverarbeitung irgendwann in der Lage sein werden, heute sichere Systeme zu knacken, befeuern diesen Wettlauf.

Waren diese Infos nun doch etwas stark verdichtet? Das Brick-Science-Video zur Geschichte der Kryptographie bietet in sieben Minuten einen sehr guten Überblick.

Gesellschaftlich-kulturelle Perspektive

Menschen kommunizieren über Mimik, Gestik, Sprache und Zeichen (Schrift). Die Kommunikation läuft zwischen Sender*in und Empfänger*in. Das geht zum Teil direkt, häufig braucht es aber Hilfsmittel, um die Botschaft zu überbringen: Rauchzeichen, Briefe, Telefon, Mail etc., weil Sender*in und Empfänger*in geografisch getrennt sind. Ebenso sind manche Menschen aufgrund einer Krankheit oder eines Unfalls eingeschränkt (z. B. «locked-in Syndrom» oder Gehörlosigkeit) und müssen den Grossteil ihrer Kommunikation über unkonventionelle, alternative Kanäle bestreiten. In beiden Beispielen geht es darum, Barrieren in der Verständigung zu überwinden. Eine Botschaft wird neu codiert und damit in ein anderes Format übertragen. Wer den Code kennt, kann die Information verstehen.

Genauso ist auch die Entstehung von Sprachen und die Erfindung von Schriften als ein Prozess des Codierens von Botschaften zu verstehen: Verschiedene Kulturen entwickelten Schriftsysteme als Mittel zur Kommunikation und zur dauerhaften Aufzeichnung von Informationen. Ursprünglich wurden Informationen nur mündlich weitergegeben, sie mussten immer und immer wieder erzählt werden, um in Erinnerung zu bleiben. Dass sich Botschaften auf diesem Weg komplett verändern können, haben bestimmt alle schon mal im «Telefonspiel» erlebt, wo ein Wort von Kind zu Kind weitergeflüstert wird.

Die ersten Schriftsysteme bestanden aus Bildern und Symbolen. Später wurden Buchstaben als abstrakte Zeichen entwickelt, um Laute darzustellen und Wörter zu bilden. Unser Alphabet entstand in der römischen Zeit. Auch andere Völker haben, unabhängig voneinander, ihre eigenen Alphabete entwickelt, wie das arabische, das kyrillische, das griechische oder das hebräische. Wer diese Sprachen spricht und versteht, muss den Code dieser Schriftzeichen kennen, um sie lesen und schreiben zu können.

In ähnlicher Weise stellen Programmiersprachen einen weiteren Entwicklungsschritt in der Übermittlung von Informationen dar. Sie ermöglichen es, komplexe Anweisungen und Prozesse für Computer zu codieren. So dienen sie als Brücke zwischen menschlichem Denken und maschineller Ausführung, wobei jede Programmiersprache ihre eigene Syntax und Semantik besitzt, um spezifische Probleme zu lösen. Von den frühen Anfängen mit Sprachen wie Fortran und COBOL bis hin zu modernen Sprachen wie Python und JavaScript hat die Entwicklung von Programmiersprachen die Art und Weise, wie wir mit Technologie interagieren und Innovationen schaffen, grundlegend verändert.

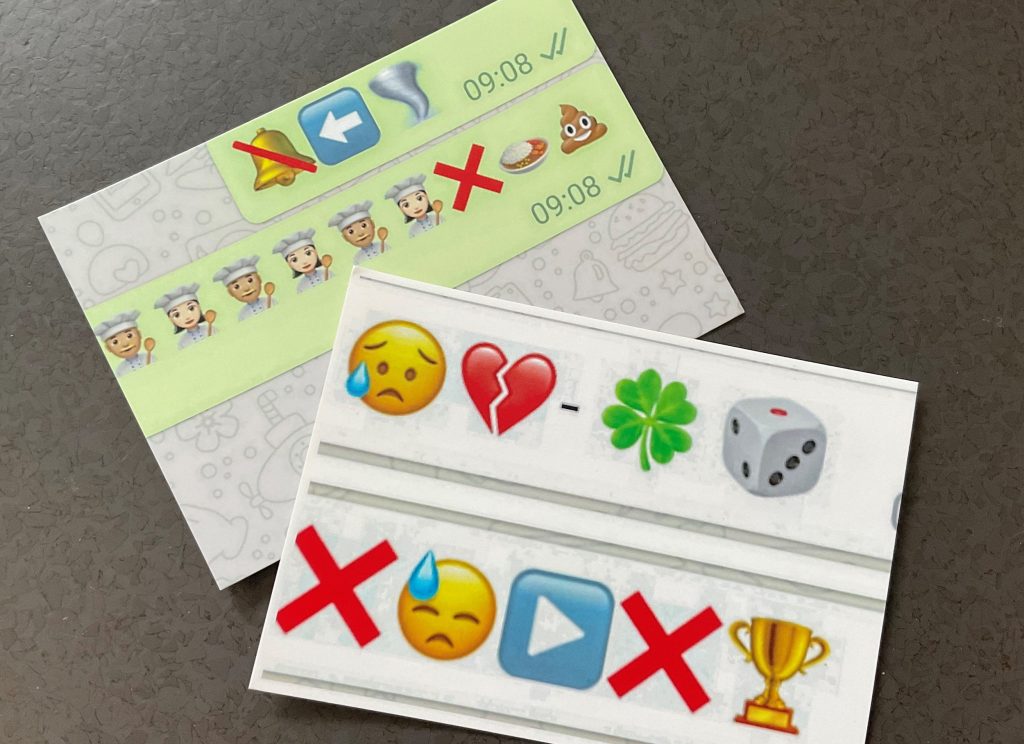

Eine weitere Form von Zeichensystemen zur Vermittlung von Botschaften sind Piktogramme und Emojis. Piktogramme erleichtern die Kommunikation überall da, wo Menschen verschiedener Herkunft und Sprache Botschaften verstehen müssen, z.B. im Verkehr. Emojis dienen dazu, den in sozialen Medien üblichen, sehr verkürzten Textbotschaften eine emotionale Dimension zu geben. Es zeigt sich aber immer wieder, dass auch diese Bildsprachen nicht einheitlich verstanden werden, sondern teilweise aufgrund des kulturellen Hintergrundes unterschiedlich interpretiert, sozusagen falsch decodiert, werden.

Anwendungsbezogene Perspektive

Im Zyklus 2 sind Krimis und Detektivgeschichten sehr beliebt. Ein gängiges Motiv darin sind Geheimschriften, die zu knacken sind oder mit denen die Detektiv*innen untereinander kommunizieren. Damit eine Nachricht zwar gelesen, aber nicht verstanden werden kann, müssen die Buchstaben der Originalbotschaft durch andere Zeichen ersetzt werden, die Nachricht wird verschlüsselt. Nur wer den Code kennt, kann die Botschaft verstehen. Die eigene, individuelle Geheimschrift lässt sich mit Hilfe eines Webtools wie Calligraphr in einen digitalen Font umsetzen, sodass auf dem eigenen Gerät in der persönlichen Geheimschrift geschrieben werden kann. Mehr dazu im mia4u-Beispiel «Streng geheim, eine eigene Geheimschrift entwickeln».

Für eine spielerische Auseinandersetzung mit verschiedenen Sprachen bieten sich Übersetzungstools wie «Google Translate» oder «deepl» an: Wie verändert sich eine Botschaft, wenn sie von Sprache zu Sprache und am Schluss wieder zurück in die Ausgangssprache übersetzt wird?

In digitalen, meist sehr kurzgefassten Textnachrichten dienen Emojis dazu, Nuancen, Untertöne und Gefühle mitzuliefern. (Tipp für Windows-Geräte: Die Windowstaste zusammen mit der Punkt-Taste gedrückt, öffnet die Emoji-Auswahl). Wo jedoch Botschaften von einem Sprach- oder Zeichencode in einen andern übersetzt werden, sind Missverständnisse nicht weit. Ein Vergleich der Emojis in verschiedene Betriebssystemen und Programmen zeigt auf, wie unterschiedlich die Darstellung desselben Gefühlsausdruckes dargestellt wird, und auch die Interpretation eines Emojis ist auf der Empfänger*innen-Seite wiederum je nach kulturellem und persönlichen Hintergrund unterschiedlich.

Missverständnisse können auch in der direkten Kommunikation zwischen zwei Menschen entstehen. Francesco Marino erklärt italienische Gesten und deren Stolpersteine.

Gesamtblick

Das Phänomen des Verschlüsselns und Entschlüsselns, Codierens und De-Codierens begegnet uns im Alltag auf Schritt und Tritt. Es lädt zu spielerischer Auseinandersetzung mit Sprache ein und bietet die Möglichkeit, sich in die informatischen Grundlagen der Programmierung einzuarbeiten. Ob der Ausgangspunkt beim der Anleitung zum Spicken in Prüfungen, bei Emoji-Rätseln, dem De-Codieren von Barcodes liegt oder weiteren angesprochener Beispiele, eine Verbindung der Fächer «Medien und Informatik» und Deutsch oder Fremdsprachen ist einfach herzustellen.

BY Konsortium MIA21

Dieser Beitrag ist lizenziert unter der Creative Commons Namensnennung 4.0 International Lizenz (CC BY 4.0).

Praxis und Unterricht

Anybook Pro Audiostift

Thema: Sprachförderung, Lern- und Kommunikationshilfe

Herausgeber: Millennium 2000 GmbH

Stufe: Zyklus 1-3, je nach Förderbedarf

Der Audiostift Anybook Pro ermöglicht …

Dagstuhl-Dreieck

Wir leben in einer digital geprägten Gesellschaft, in der Kultur der Digitalität (Stalder), was Veränderungen in der Lebens- und Arbeitswelt …

Soundolino Sticker

Thema: Hörprojekte produzieren

Herausgeber: Verein Sprachstark, Flawil

Stufe: Zyklus 1, Zyklus 2

Soundolino ist ein praktisches Tool, um individuelle Codes …

einfach Informatik – Daten darstellen, verschlüsseln, komprimieren – Sekundarstufe 1

Thema: Verschlüsselung und Codierung

Herausgeber: Klett & Balmer

Stufe: Zyklus 3

Die ersten beiden Kapitel des Lehrmittels führen grundlegend in …

Die Sprachstarken 7 – Kapitel «Worte sind mehr als Worte»

Thema: Codierung

Herausgeber: Klett & Balmer

Stufe: Zyklus 3

Im Kapitel «Worte sind mehr als Worte» (Sprachbuch S. 28) werden …

CrypTool

Thema: Verschlüsselung

Herausgeber: Forschungsinstitut CODE der Universität der Bundeswehr, München

Stufe: Zyklus 2 / 3

Die Plattform CrypTool-Online enthält Anwendungen …

Weiterführende Phänomene und Konzepte

Der Stift liest vor

Wie oft haben dir deine Eltern vorgelesen? Wie oft konntest du dich bequem zurücklehnen und welche neuen imaginären Welten öffneten …

Passkeys

Das Ende der Passwörter?

In der digitalen Welt von heute ist die Sicherheit von Online-Konten entscheidend. Passkey, eine innovative Technologie …